As Vulnerabilidades do Linux

Diversas vezes eu salientei a notável segurança do Linux porém, sempre lembrando que não existe um Sistema Operacional (SO) completamente seguro. A segurança de qualquer SO depende 95% do próprio usuário. Mesmo o Linux sendo seguro, a grande maioria instala uma distro GNU/Linux no estilo "padrão", ou seja, todo mundo sabe que os programas usados no Linux são gratuitos, então a maioria vai logo instalando-o pela primeira vez, e logo escolhem a opção por uma instalação "full" ou mesmo selecionam todos os pacotes de software de rede para a instalação.

Não estou querendo dizer que uma instalação "full" é uma opção errada - se fosse esta não existiria - mas que, cada serviço de rede instalado introduz no sistema um ponto de vulnerabilidade, levando em conta que qualquer serviço de rede ativo representa uma porta de comunicação com o mundo exterior. A verdade é que nem tudo o que pode-se instalar é realmente necessário, e muitos usuários Linux instalam de tudo - por ser fácil e prático - mas esquecem de configurar o firewall ou mesmo instalar um antivírus, além da grande maioria não criptografar o sistema.

A final de contas, o Linux é seguro?

Muita coisa é falada e discutida a respeito da segurança do SO Linux, mas bem sabemos que o Linux também têm suas vulnerabilidades. Então, quais seriam essas vulnerabilidades? As da Microsoft, em específico relativo ao sistema Windows, todos os usuários do Linux conhecem muito bem, mas, e as vulnerabilidades do próprio Pinguim?

Em virtude disso, é feito um alerta muito importante principalmente quando algumas pessoas dizem que o SO mais seguro é aquele que você mais domina; e as vezes, isso pode fazer um certo sentido. Nesse contexto e através de uma pesquisa sobre as vulnerabilidades do Linux, mesmo esperando encontrar pouca coisa, o que aconteceu é que tinha muita gente se queixando sobre o sistema, fazendo relatos de problemas. Até que no site da SANS (aqui) tinha uma pesquisa realizada pela própria SANS junto ao FBI, e assim foi possível esclarecer a dúvida tão cruel. A pesquisa aborda as 20 maiores vulnerabilidades encontradas, 10 para servidores Windows e 10 para servidores Unix.

Abaixo estão listadas as 10 maiores vulnerabilidades do SO Linux/Unix, traduzidas de Outubro de 2003 e que são válidas ainda hoje:

- BIND - O BIND é o principal serviço de ataque dos cibercriminosos. A maioria dos bugs já foram resolvidos, mas a maioria das pessoas mantém as versões mais antigas por uma questão de funcionalidade e por não terem tempo disponível para a migração.

- RPC - O RPC é um serviço para as chamadas de procedimentos que serão executados remotamente. ele é extremamente importante para a funcionalidade da rede interna, pois é utilizado para distribuição de carga, processamento distribuído, cliente/servidor, etc. O NFS, que é um dos compartilhamentos de rede mais conhecidos e utilizados, usa diretamente o RPC.

- Apache - Sem dúvidas nenhuma, esse é um Web Server bem mais robusto que o IIS, mas não deixa de estar exposto à Internet. Vários ataques a sistemas operacionais NIX ocorrem pelo Apache, principalmente para servidores com execução de scripts e permissões de acesso à programas.

- Contas de usuários - Esta vulnerabilidade ocorre principalmente sobre contas com senhas fracas ou nulas. Parece uma coisa banal, mas tem pessoas que conseguem invadir sistemas descobrindo senhas pelo método da tentativa e do erro, e, geralmente, as senhas são as mais óbvias possíveis. Não é o sistema que é invadido mas sim, a conta do usuário. Uma vez tendo acesso ao sistema, o cracker pode-se tornar bastante incômodo.

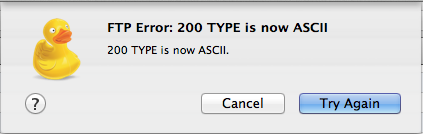

- Serviço de transferência em ASCII - FTP e e-mail são os programas diretamente relacionados a estes serviços. Tudo que passar por eles e estiver em texto puro, não criptografado (o que ocorre na maioria das instalações), o conteúdo pode ser capturado. Basta alguma informação ou senha secreta para que a porta esteja aberta.

- Sendmail - Esse é talvez, o pior serviço de e-mail do NIX, em comparação com os seus próprios concorrentes. Isso porque ele tende a ser lento e problemático. Mas é o mais utilizado, porque é extremamente operacional. É possível colocá-lo para funcionar rapidamente. Por isto é a maior fonte de furos existente na comunidade. Portanto, se puder, substitua.

- SNMP - Uma excelente ferramenta administrativa, principalmente para grandes corporações. Mas por ser um projeto baseado na comunicação com a rede, está sujeito à vulnerabilidades. O serviço é ativado por default no sistema Linux, o que causa o esquecimento por parte dos usuários.

- SSH - É a solução ideal para acesso remoto seguro, abolindo de vez o Telnet. No entanto, pode se tornar totalmente ineficaz se não for administrado corretamente. Escolha o nível de segurança mais desejado, lembrando que ele é diretamente proporcional ao trabalho para configurá-lo. E não esqueça de proteger chaves privadas dos usuários!

- Compartilhamento de arquivos - Ocorre principalmente com NIS/NFS e Samba mal configurados. Podem comprometer a segurança abrindo brechas para ataques externos.

- SSL's - Embora sejam extremamente eficazes para criar conexões seguras entre cliente/servidor, os SSL's permitem o acesso ao servidor por parte do cliente. Pode se tornar uma porta para o acesso de crackers.

Em 2014 uma notícia foi divulgada sobre uma vulnerabilidade do SO Linux e mesmo assim, muitos usuários não deram importância, principalmente por parte de usuários iniciantes mas os cibercriminosos puderam usar sistemas Linux infectados para lançar ataques DDoS contra a indústria do entretenimento e de outros setores.

A infestação em massa de Iptables e IptabLex, parece ter sido impulsionada por um grande número de servidores Web baseados em Linux que estavam sendo comprometidos, principalmente por exploits do Apache Struts, Tomcat e vulnerabilidades do ElasticSearch.

Os atacantes usaram as vulnerabilidades do Linux em servidores "unmaintained", com a intenção de ter acesso, escalar privilégios para permitir o controle remoto da máquina, e em seguida, liberar o código malicioso no sistema e finalmente executá-lo.

Como resultado, um sistema podia então, ser controlado remotamente como parte de uma rede de bots DDoS. A indicação de pós infecção era um payload nomeado .IptabLes ou .IptabLex que estava localizado no diretório /boot. Esses arquivos de script, executaram o binário .IptabLes durante o seu processo de reinicialização.

O malware também continha um recurso de atualização automática, que fazia com que o sistema infectado entrasse em contato com um host remoto para baixar um arquivo. No ambiente de laboratório, um sistema infectado tentou entrar em contato com dois endereços IP, que estavam localizados na Ásia. De acordo com Stuart Scholly, senior VP and GM, Security Business Unit, Akamai, tinha sido feito um rastreamento de uma das campanhas de ataque DDoS mais significativas de 2014, através da infecção de Iptables e IptabLex em sistemas Linux.

Apesar desta quebra de segurança ter acendido o sinal amarelo, o perigo real estava (ou ainda está), eu falo dos usuários que quase não fazem nada (o Linux não atualiza-se sozinho) e muito outros usuários que nem usam comandos simples no bash, por simplesmente estarem dependentes da interface gráfica - uma herança de usuários Windows.

Fora isso, o Linux continua sendo o sistema seguro que você conhece. Fica aqui então este lembrete de que no quesito segurança, baixar a guarda na fé cega de que um SO seja mágico ou miraculoso. Isso nunca existirá!

Você poderá encontrar mais informações sobre a segurança do Linux e suas particularidades em outras postagens minhas sobre a Deep Web (aqui) e (aqui), assim como em postagens sobre manutenção (aqui), (aqui) e (aqui).